VPNFILTER - Причини та методи видалення вірусу

- 2468

- 597

- Leo Kub

Нова зловмисна програма, відома як мікротична VPNFilter, нещодавно визначена компанією Cisco Talos Intelligence Group, вже заражена понад 500 000 маршрутизаторів та пристроїв для зберігання мережі (NAS), багато з яких перебувають у розпорядженні малих підприємств та офісів. Те, що цей вірус робить особливо небезпечним - він має так -зведену "постійну" здатність до шкоди, а це означає, що він не зникне лише тому, що маршрутизатор буде перезавантажений.

Як видалити вірус у -vpnfilter.

Що таке vpnfilter

За словами Symantec, "Дані приманки Symantec та датчиків показують, що, на відміну від інших загроз IoT, вірус VPNFilter, здається, не сканує і намагається заразити всі вразливі пристрої по всьому світу" "" ". Це означає, що існує певна стратегія та мета зараження. Як потенційні цілі, Symantec визначали пристрої від Linksys, Mikrotik, Netgear, TP-Link та QNAP.

Отже, як були заражені пристрої? Це недоліки в програмному забезпеченні чи обладнаннях, які створюють своєрідний задній бекдор, через який зловмисник може порушити роботу пристрою. Хакери використовують стандартні імена та паролі за замовчуванням для зараження пристроїв або отримання доступу за допомогою відомої вразливості, які слід було виправити за допомогою регулярних оновлень програмного забезпечення або прошивки. Це той самий механізм, який призвів до масових порушень від Equifax минулого року, і це, мабуть, найбільше джерело кібер-вірності!

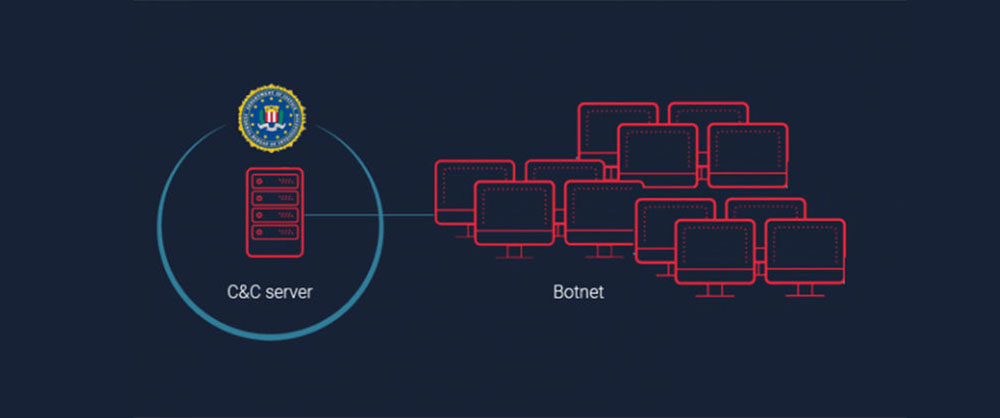

Також незрозуміло, хто такі хакери та які їхні наміри. Існує припущення, що планується велика атака, яка зробить заражені пристрої марними. Загроза настільки обширна, що нещодавно Міністерство юстиції та ФБР оголосили, що суд прийняв рішення про конфіскацію пристроїв, підозрюваних у злом. Рішення суду допоможе визначити пристрої, порушити здатність хакерів викрасти особисту та іншу конфіденційну інформацію та здійснювати підривні кібер -атаки Trojan vpnfilter.

Як працює вірус

Vpnfilter використовує дуже складний метод інфекції з двома етапами, метою якого є ваш комп'ютер, щоб стати жертвою даних про розвідку та навіть операцій з описом. Перший етап вірусу включає перезавантаження вашого маршрутизатора або концентратора. Оскільки зловмисний VPNFilter в першу чергу спрямований на маршрутизатори, а також на інші пристрої, пов'язані з Інтернетом, а також зловмисне програмне забезпечення в Мірай, це може статися внаслідок автоматичної атаки мережі ботану, яка не реалізується в результаті успішний компроміс центральних серверів. Інфекція відбувається за допомогою експлуатації, що викликає перезавантаження розумного пристрою. Основна мета цього етапу - отримати частковий контроль та забезпечити розгортання етапу 2 після завершення процесу перезавантаження. Фази 1 стадії наступним чином:

- Завантажує фото з Photobucket.

- Запущені дослідники, а метадані використовуються для виклику IP -адрес.

- Вірус підключений до сервера і завантажує шкідливу програму, після якої він автоматично виконує.

На думку дослідників, як окрема URL -адреса з першою стадією інфекції - це бібліотеки підроблених користувачів фото об'єктів:

- Com/користувач/nikkireed11/бібліотека

- Com/користувач/kmila302/бібліотека

- Com/користувач/lisabraun87/бібліотека

- Com/user/eva_green1/бібліотека

- Com/користувач/monicabelci4/бібліотека

- Com/користувач/katyperry45/бібліотека

- Com/користувач/saragray1/бібліотека

- Com/користувач/millerfred/бібліотека

- Com/користувач/jenifraniston1/бібліотека

- Com/користувач/amandaseyyfreed1/бібліотека

- Com/користувач/suwe8/бібліотека

- Com/користувач/bob7301/бібліотека

Як тільки запускається другий етап інфекції, фактичні можливості шкідливого VPNFilter стають більш обширними. Вони включають використання вірусу в наступних діях:

- Підключається до сервера C&C.

- Виконує tor, p.С. та інші плагіни.

- Виконує зловмисні дії, що включають збір даних, команди, зберігання зберігання, управління пристроями.

- Здатний виконувати діяльність самостійного матеріалу.

Пов'язаний з другим етапом IP -адрес інфекції:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Окрім цих двох етапів, дослідники кібербезпеки в Cisco Talos також повідомили про сервер 3 -го етапу, мета якої досі невідомо.

Вразливі маршрутизатори

Не кожен маршрутизатор може страждати від vpnfilter. Symantec детально описує, які маршрутизатори вразливі. На сьогоднішній день VPNFILTER здатний заражати Linksys, Mikrotik, Netgear та TP-Link маршрутизатори, а також мережеве з'єднання (NAS) QNAP. До них відносяться:

- Linksys E1200

- Linksys E2500

- Linksys wrvs4400n

- Mikrotik Router (для маршрутизаторів із хмарним ядром версії 1016, 1036 та 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Інші пристрої NAS QNAP з програмним забезпеченням QTS

- TP-Link R600VPN

Якщо у вас є будь -який із перерахованих вище пристроїв, перевірте сторінку підтримки вашого виробника на отримання оновлень та порад щодо видалення VPNFilter. Більшість виробників вже мають оновлення прошивки, яке повинно повністю захистити вас від векторів атаки VPNFilter.

Як визначити, що маршрутизатор заражений

Неможливо визначити ступінь зараження маршрутизатора навіть за допомогою антивірусу Касперського. Itshnoves всіх провідних світових компаній ще не вирішили цю проблему. Єдині рекомендації, які вони ще можуть запропонувати, - це скидання пристрою до заводських налаштувань.

Чи допоможе перезавантаження маршрутизатора позбутися від інфекції VPNFILTER

Повторення маршрутизатора допоможе запобігти розвитку вірусу лише перших двох етапів. Він все ще залишатиметься слідами зловмисного програмного забезпечення, що поступово заразить маршрутизатор. Скиньте пристрій до заводських налаштувань допоможе вирішити проблему.

Як видалити vpnfilter і захистити свій маршрутизатор або NAS

Відповідно до рекомендацій Symantec, необхідно перезапустити пристрій, а потім негайно застосувати будь -які дії, необхідні для оновлення та миготіння. Це звучить просто, але, знову ж таки, відсутність постійного оновлення програмного забезпечення та прошивки є найпоширенішою причиною кіберкусу. Netgear також радить користувачам своїх пристроїв відключити будь -які можливості дистанційного керування. Linksys рекомендує перезапустити свої пристрої хоча б раз на кілька днів.

Просте очищення та скидання вашого маршрутизатора не завжди повністю усуває проблему, оскільки шкідливе програмне забезпечення може становити складну загрозу, яка може глибоко вразити об'єкти прошивки для вашого маршрутизатора. Ось чому перший крок - перевірити, чи загрожує ваша мережа цієї шкідливої програми. Дослідники Cisco настійно рекомендують це, виконавши наступні кроки:

- Створіть нову групу хостів з назвою "VPNFILTER C2" і зробіть її розташованою під зовнішніми хостами через Java UI.

- Після цього підтвердьте, що група обмінює дані, перевіряючи "контакти" самої групи на вашому пристрої.

- Якщо немає активного трафіку, дослідники радять адміністраторам мережі створити тип сигналу відключення, який, створюючи подію та вибираючи хост у веб -інтерфейсі користувача, повідомляє, як тільки трафік відбувається в групі хостів.

Зараз ви повинні перезапустити маршрутизатор. Для цього просто вимкніть його з джерела живлення на 30 секунд, а потім підключіть його назад.

Наступним кроком стане скидання налаштувань вашого маршрутизатора. Інформація про те, як це зробити, ви знайдете в посібнику в коробці або на веб -сайті виробника. Коли ви знову завантажуєте свій маршрутизатор, вам потрібно переконатися, що його версія прошивки є останньою. Знову зв’яжіться з документацією, доданою до маршрутизатора, щоб дізнатися, як його оновити.

Важливий. Ніколи не використовуйте ім'я користувача та пароль за замовчуванням для адміністрування. Усі маршрутизатори однієї моделі використовуватимуть це ім'я та пароль, що спрощує зміну налаштувань або встановлення зловмисного.Ніколи не використовуйте Інтернет без сильного брандмауера. На ризик FTP -серверів, NAS -серверів, сервери Plex. Ніколи не залишайте віддалене управління включеними. Це може бути зручно, якщо ви часто далеко від своєї мережі, але це потенційна вразливість, якою може користуватися кожен хакер. Завжди будьте в курсі останніх подій. Це означає, що ви повинні регулярно перевіряти нову прошивку та перевстановити її, коли оновлення випускаються.

Чи необхідно скинути налаштування маршрутизатора, якщо мій пристрій відсутній у списку

База даних маршрутизаторів, що перебувають під ризиком. А також перевірте оновлення прошивки на веб -сайті виробника та стежте за його блогом чи повідомленнями в соціальних мережах.

- « Сервер повинен перебувати в PUBG - Причини помилок та способи його усунення

- Зверніться до блокування в телеграмі »