Firevol, що налаштовується на Ubuntu

- 4559

- 259

- Loren VonRueden

Незалежно від операційної системи брандмауера, є необхідним інструментом для захисту персонального комп'ютера від несанкціонованих повідомлень з хостами або мережами. У вступі ми лише позначаємо проблему, але "чому, чому і як" - далі. У цій статті ми розберемося, як налаштувати брандмауер на Ubuntu.

Firevol, що налаштовується на Ubuntu

Так що для нас все зрозуміло, ми спочатку зрозуміємо, що таке Ubuntu, і насправді сам брандмауер, як це відбувається.

Що таке брандмауер і ubuntu

Перше, що вам потрібно знати, чи є ви початківцем - Ubuntu - це родина Linux, тобто у нас є Linux з усіма наступними. Інтерфейс, файлова система та все інше є рідним, з деякими змінами, через те, що ubuntu виділяється на окрему операційну систему, яка входить у чотири найпопулярніші серед сімейних користувачів.

Брандмауер - вогненна стіна, грубо кажучи, екран, який контролює весь вхідний та вихідний трафік, і дозволяє керувати ними: дозволити або забороняти їх. Linux у багатьох аспектах набагато безпечніший, ніж однакові вікна, і вірусів немає, і файлова система прохолодніша (не фрагментована), але це не означає, що ви можете нехтувати безпекою та ігнорувати чудову можливість захистити свої дані за допомогою вогневий.

У різних версіях Linux з брандмауером все відрізняється, у нашому випадку надається стандартний простий UFW, конфігурація якої в Ubuntu відбувається за допомогою командного рядка. Це довге, складно і незручно, особливо при копіювання команд, деякі символи можна замінити альтернативою, і ви повинні принести команди вручну або, взагалі, отримати їх цілком. Звичайному користувачеві нелегко зрозуміти ці дикі польоти, і я не дуже хочу, тому ми будемо використовувати графічну оболонку GUFW, яка дозволить нам контролювати можливості брандмауера без зайвих мук, просто працюючи з інтерфейсом програми.

Дуже потужний Iptables попередньо встановлений у складі Linux, надзвичайно важко розібратися з яким недосвідченим користувачем, тому GUFW - це реальний рятувальний кутой. Давайте розберемося, як його встановити та налаштувати.

Установка GUFW

Спочатку система не встановлена в системі, тому нам потрібно встановити її, реєструвавши в командному рядку:

$ Sudo apt Установіть gufw

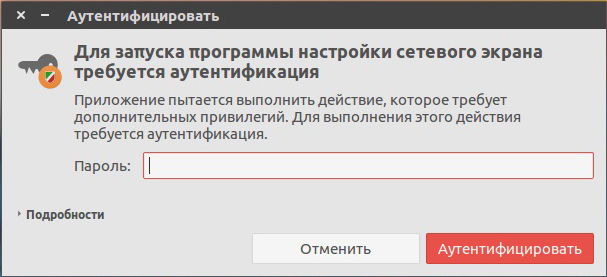

Ми запускаємо програму, вводимо пароль, той, який ви вводите біля входу в систему.

Введіть пароль

Брандмауер потрібно додати до навантаження на шину, щоб усі його конфігурації залишалися незмінними, введіть у командний рядок:

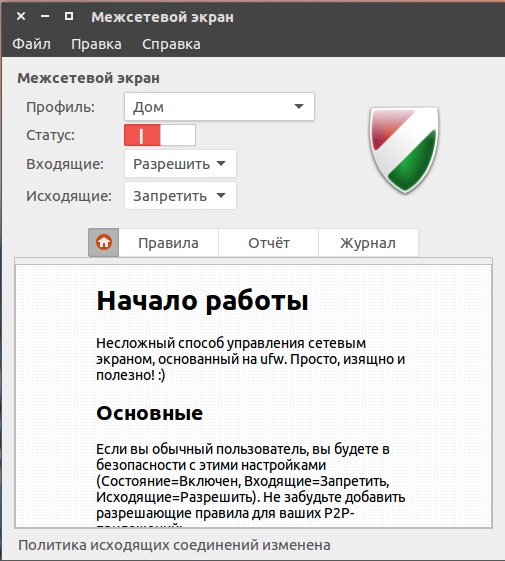

$ Sudo UFW

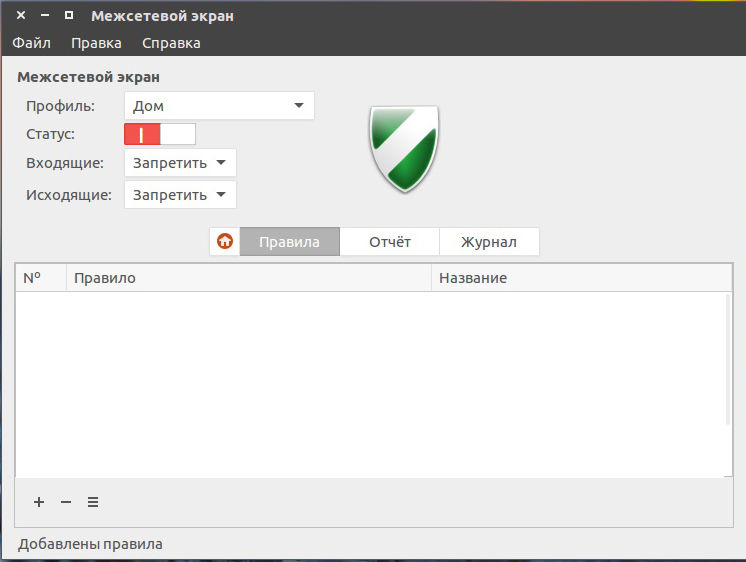

Отже, у нас є вікно програми. Ми на вкладці з корисною інформацією, ми можемо прочитати, що ми також будемо використовувати інші вкладки, але трохи пізніше. Перш за все, нам потрібно активувати програму, оскільки ми натискаємо на перемикач, всі доступні функції активуються та стають доступними для редагування та змін.

Для зручності програма надає три профілі: будинок, громадське місце, офіс. На первинному екрані ми можемо лише встановити загальні налаштування. Наприклад, якщо ви розумієте далі в правилах, немає бажання чи можливості, ви можете просто заборонити вхідний трафік і дозволити вихідному.

Може бути заборонено, наприклад, вхідним та вихідним трафіком

Важливий. Заборона та вихідний та вихідний рух дорожнього руху всі з'єднання, доступу до Інтернету просто не буде. Але це можна зробити, якщо потім додайте спеціальні правила до надійних процесів та програм.Переходячи до "редагування", "параметри", ви можете змінити загальні налаштування програми та створити власні профілі, для яких згодом створити окремі правила.

Може бути заборонено, наприклад, вхідного трафіку та вирішити вихідний

Налаштування GUFW

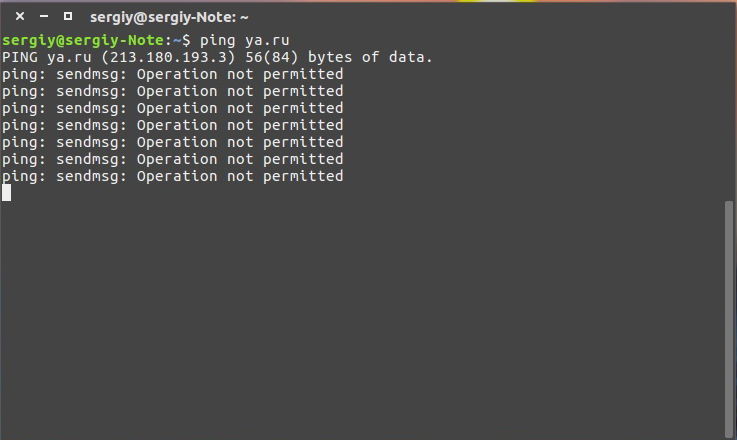

Почніть налаштувати брандмауер Ubuntu. На головному вікні програми ми переходимо на вкладку "Правила", насправді ми їх видалимо. Знизу у нас є три кнопки + - і ≡ вони, відповідно, "додають правило", "видалити правило" та "змінити правило". Давайте спробуємо заборонити як вхідні, так і вихідні з'єднання, а потім створити ексклюзивне правило для DNS. Ми перевіряємо трафік за допомогою команди командного рядка:

$ ping ya.Ру

Ми переконані, що доступу немає, і ми діємо далі.

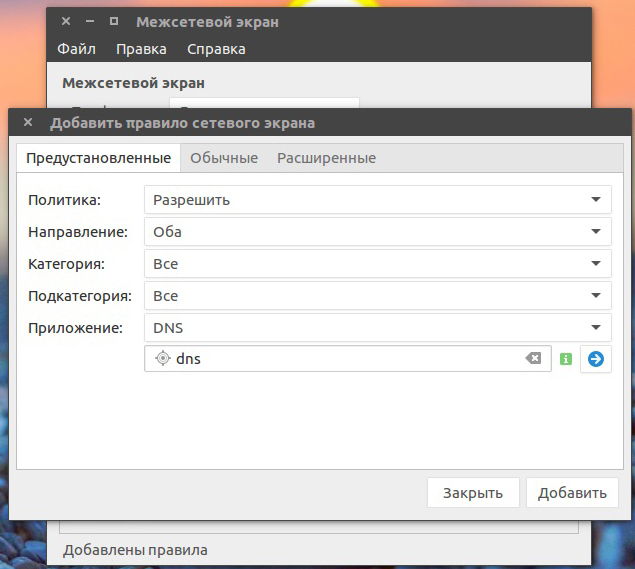

Клацніть "Додати правило", нам потрібно вибрати політику, наш опція "дозволити". Ви також можете вибрати одну сторону або обидва, для яких буде виконано правило. Вкажіть програму - DNS, пошук можна розділити на категорії, щоб полегшити це. Клацніть кнопку "Додати" і створюється правило. Ми перевіряємо зміни в командному рядку за допомогою тієї ж фрази.

Додавання мережевого екрана

Ми отримали IP, але ICMP все ще забороняє, який висновок? Цей метод управління додатками не є універсальним і не впливає на всі порти. Особливо для нас у вікні додавання правил, є додаткові вкладки "звичайні" та "розширені".

На вкладці "Звичайний" ми не можемо вибрати програму, але ми можемо вказати порт та протокол. І в "розширеному" є можливість контролювати вихідний і вихідний IP.

У найбільш загальному випадку нам потрібно вирішити роботу наших браузерів, і для цього необхідно відкрити спеціальні порти. Але ми не будемо турбувати і використовувати вбудовані можливості та перейти на вкладку "Попереджені", де ми створимо роздільну здатність для HTTP та HTTPS. Після таких маніпуляцій усі браузери в системах зможуть працювати.

Не потрібно заборонити всі з'єднання, а потім створювати індивідуальні правила вирішення, ви можете зробити навпаки: вирішити всі з'єднання, а потім створити заборонені правила.

Додаткові функції

Ми швидко запустимося по двох вкладках, що залишилися на головному вікні.

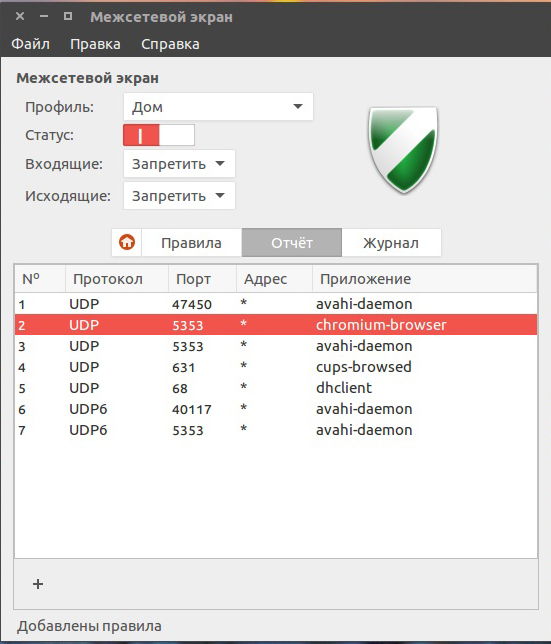

Вкладка "Звіт" надає нам інформацію про програми та процеси, які хочуть отримати доступ. На основі цієї інформації ми можемо визначити небажані програми та заборонити їх з доступом, дуже зручним інструментом.

Звіт GUFW

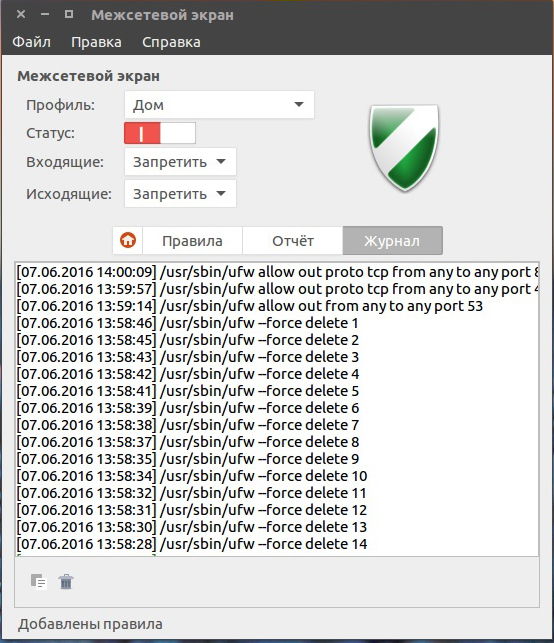

"Журнал" дозволяє відстежувати будь -які зміни в налаштуваннях програми. Створено правило - в журналі було зареєстровано рядок, видалений правило - те саме.

Відстеження роботи програми

Висновок

Налаштування Firevola Ubuntu зводиться до створення та усунення правил, саме тут будується принцип експлуатації захисту. Як ми бачили, у встановленні та настройці немає нічого складного чи надприродного, все досить просто і чітке. Кожен користувач може налаштувати брандмауер для себе, і він повинен зробити саме це, оскільки кожна машина має свій власний набір програм, звичайно, кожна машина потребує власного набору заборон і дозволів.

Якщо у вас є запитання, задайте їх у коментарях.