Як вирішити проблему помилок шифрування CREDSSP

- 4813

- 787

- Ira Moore

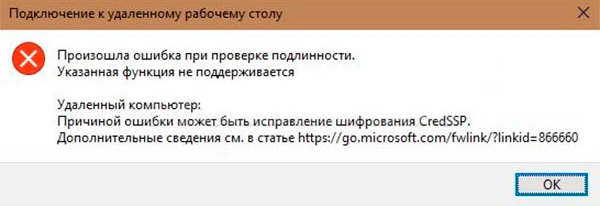

Навесні 2018 року користувачі Windows почали стикатися з помилкою, яка раніше не зустрічалася.

Незабаром стало зрозуміло, що повідомлення "шифрування Oracle Recediations" виникло при спробі підключити клієнтський ПК з віддаленою машиною, і це сталося за таких обставин:

- Підключення до віддаленої машини здійснюється з комп'ютера, на якому нещодавно було встановлено відносно старі Windows (Server 2012, «Десять» збірки 1803 та нижче, сервер 2016), оскільки немає оновлень безпеки, які були випущені пізніше;

- З'єднання відбувається з сервером, де відсутні вищезгадані оновлення;

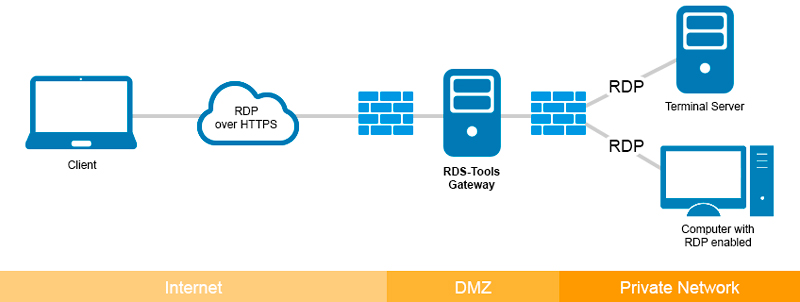

- Під час підключення вбудовані фонди протоколу RDP заблоковані за допомогою віддаленого ПК через відсутність необхідного патча на клієнтській машині.

Розглянемо причини помилки та як виправити ситуацію.

Чому помилка CREDSSP

Отже, ми вже знаємо, що у багатьох версіях Windows (Параметри сервера 2016/2012/2008, за винятком 2013 року, а також клієнтами, починаючи з 7) без встановлених кумулятивних патчів, якщо ви намагаєтесь підключитися до віддаленого ПК За RDS/RDP може виникнути проблема дистанційного з'єднання робочого столу.

Іншими словами, з віддаленим з'єднанням з комп'ютером під час процедури аутентифікації шифрування, сталася помилка CREDSSP, причиною якої може бути неконкутація протоколів шифрування. Це пояснюється тим, що один із автомобілів (клієнт чи віддалений) не встановив відповідних оновлень, які були випущені після березня 2018 року.

Саме тоді Microsoft почала розповсюджувати оновлення, спрямоване на захист виявленої вразливості протоколу CREDSSP, загрожуючи ймовірністю віддаленого виконання коду зловмисниками. Технічні деталі проблеми наводяться досить детально в бюлетені CVE2018-0886. Через два місяці було випущено ще одне оновлення, яке за замовчуванням за замовчуванням заборони на можливість клієнта Windows звернутися до віддаленого сервера, якщо у нього є версія протоколу CREDSSSP не було поширено на березневе оновлення.

Тобто, якщо у вас є клієнтські вікна з вчасно встановленими вчасно, і ви намагаєтеся зв’язатися з віддаленими серверами, на яких, починаючи з весни 2018 року, оновлень безпеки не було, такі спроби закінчиться у відпустці. У той же час клієнтська машина отримає повідомлення про неможливість виконання віддаленого з'єднання типу CREDSSP.

Отже, причиною помилки може бути виправлення розробниками протоколу шифрування CREDSSP, який з’явився в результаті випуску таких оновлень:

- для серверної версії 2008 р. R2 та "Seven" - KB4103718;

- Для WS 2016 - KB4103723;

- для WS 2012 R2 та Windows 8.1 - KB4103725;

- для "десятків" Асамблеї 1803 - KB4103721;

- Для Windows 10 Збірка 1609 - KB4103723;

- для складання "десятки" 1703 - KB4103731;

- Для W10 Build 1709 - KB4103727.

Вказаний список вказує кількість оновлень, опублікованих у травні 2018 року, наразі необхідно встановити більше свіжих пакетів накопичувальних (вони також називаються кумулятивними) оновленнями. Ця операція може бути виконана декількома способами. Наприклад, посилаючись на службу оновлення Windows на основі серверів розробників або використання локального сервера WSUS. Нарешті, ви можете вручну завантажити необхідні шаблони безпеки через каталог оновлення Microsoft (це каталог оновлення Vindodes).

Зокрема, для пошуку оновлень для вашого комп’ютера, на яких встановлено «десяток» складання 1803, у травні 2020 р.

Способи вирішення проблеми

З цієї ситуації є два шляхи. Як легко здогадатися, одним із них є видалення оновлень безпеки на клієнтському комп'ютері, встановленому після березня 2018 року. Звичайно, такий крок вважається дуже ризикованим і настійно не рекомендується, оскільки є інші рішення проблеми. Але він найпростіший для виконання, і він може бути використаний для одноразової спроби доступу до віддаленої машини.

Тепер розглянемо альтернативні "правильні" варіанти виправлення помилки, яка виникає при перевірці справжності CREDSSP.

Один з них - відключити (одноразову) процедуру перевірки версії CREDSSP на віддаленому ПК під час спроби підключення RDP. У цьому випадку ви залишаєтесь захищеними, патчі залишаються встановленими, є ризик лише під час сеансу зв'язку.

Алгоритм дій:

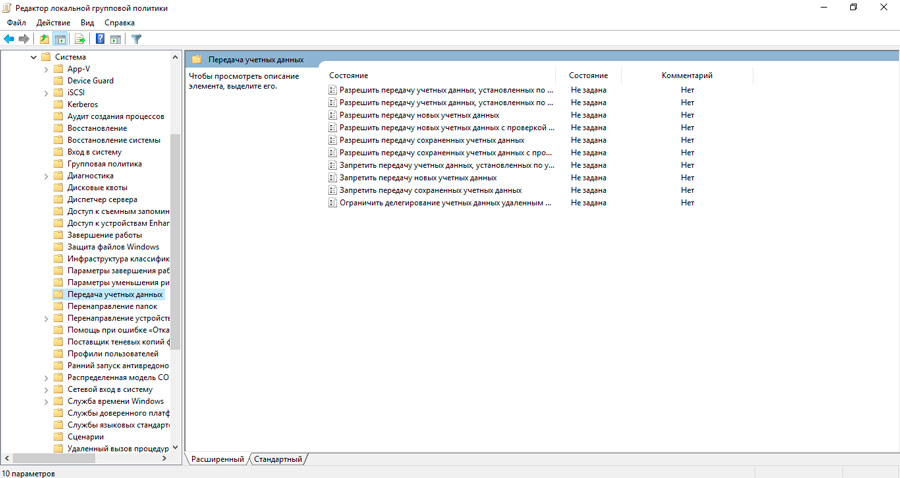

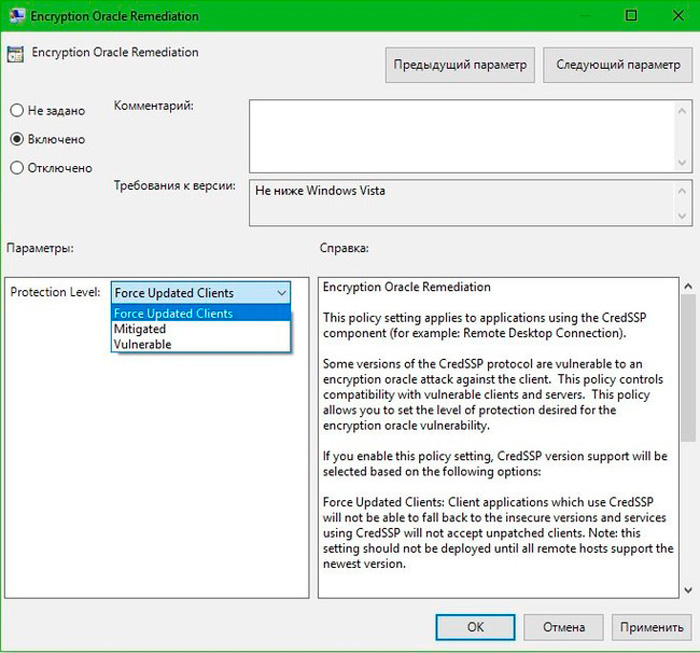

- Ми запускаємо в консолі "виконати".MSC (побудований -редактор місцевого GPO);

- Ми переходимо на вкладку Конфігурація комп'ютера, вибираємо елемент шаблонів адміністрації, а потім переходити на вкладку Система, а потім - до делегації облікових даних. На Russified Windows повний шлях буде виглядати наступним чином: "Конфігурація комп'ютера"/вкладка "Адміністративні шаблони"/Класи меню меню

- У списку політичного діяча ми шукаємо лінію відновлення оракула шифрування, натисніть на нього та увімкніть політик у ввімкненій/"інклюзивній" позиції, вибираючи вразливу лінію (залишають вразливість) у списку, що з’являється);

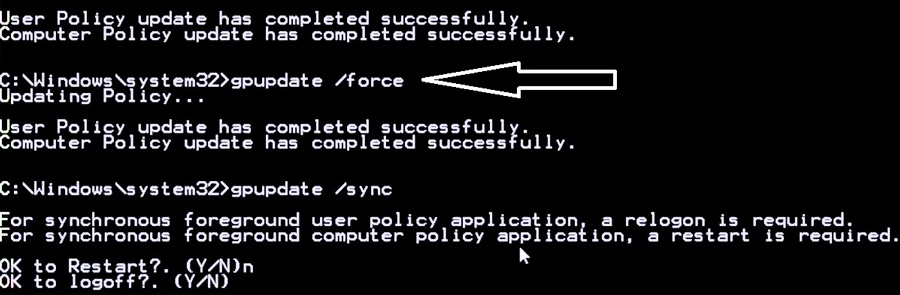

- Ми запускаємо консоль, щоб "виконати" команду GPUPDATE /FORCE (примусово оновити політику), завершуючи процедуру відключення сповіщень про редагування місцевої групової політики;

- Спробуйте підключитися до віддаленої машини.

Вимкнення політики шифруванняораклеменіонів дозволить вашому комп’ютеру підключитися навіть до нестабільних віддалених ПК та серверів без нових оновлень безпеки.

УВАГА. Нагадаємо, що цей метод усунення помилок шифрування CREDSSP у Windows не рекомендується для постійного використання. Краще повідомити адміністратора про віддалену машину про проблему невідповідності протоколів шифрування для встановлення відповідних оновлень.Поміркуйте, як працює політика EOR. Він має три рівні захисту від вразливості протоколу CREADSSP за відсутності патчів:

- Сила оновлених клати - базовий рівень захисту, повна заборона на підключення з віддаленої машини для підключення клієнтських ПК без встановлених оновлень. Як правило, ця політика активується після повного оновлення протягом усієї мережевої інфраструктури, тобто після встановлення свіжих оновлень на всіх мережевих станціях, пов'язаних з мережею, включаючи сервери, на які проводиться віддалене з'єднання.

- Пом'якшені - Цей рівень захисту блокує будь -які спроби підключення до серверів, на яких протокол CREDSSP не є належним. У той же час, всі інші послуги CREDSSP не впливають.

- Вразливий - Мінімальний рівень зшиться, що видаляє заборону на віддалений доступ до машини RDP, якщо є вразлива версія CREDSSSP.

Зауважте, що на деяких автомобілях клієнтів (наприклад, домашня версія Windows) редактор локального політика в Асамблеї не включається. У цьому випадку внесення змін, які дозволяють вам долучитися до віддалених машин без тривалих оновлень на стороні сервера, здійснюється вручну шляхом редагування реєстру.

Для цього введіть рядок із консолем лінії:

Reg Додати HKML \ Software \ Microsoft \ Windows \ CurrentVersion \ Polices \ System \ CREDSSP \ Параметри /V AllowEncryptionoracle /t reg_dword /d 2

Ця процедура може бути застосована до всіх робочих станцій за допомогою GPO домену (запуск консолі - GPMC.MSC), або ви можете застосувати сценарій PowerShell (щоб отримати список робочих станцій, що належать до цього домену, ви можете використовувати команду GET-DCOMPUTER, яка є частиною RSAT-OP-Powershell) за наступним вмістом:

Імпорт-модуль Actinedirectory

$ Pss = (get -dcomputer -filter *).DnShostName

Foreach ($ computer in $ pc)

Закінчити -Command -ComputErname $ computer -ScriptBlock

Reg Додати HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Polices \ System \ CREDSSP \ Параметри /V AllowEncryptionoracle /t reg_dword /d 2

Але для того, щоб уникнути зайвого ризику, це необхідно відразу після підключення до віддаленої машини, якщо є відповідні права на встановлення поточних оновлень за допомогою служби оновлення Windows (це слід увімкнути). Ця операція може бути виконана вручну, завантаживши свіжі кумулятивні оновлення та виконавши їх встановлення відповідно до алгоритму, зазначеного раніше.

Якщо ви хочете виправити помилку шифрування CREDSSP на Windows XP/Server 2003, які в даний час не підтримуються, але через певні обставини, які ви використовуєте, всі ці машини повинні проколити вбудований Possroody 2009.

Важливий. Після успішної спроби звернутися до сервера, встановити на ньому кумулятивні патчі та перезавантажити сервер, обов'язково виконайте зворотні перетворення в політиці клієнта, встановивши значення в політиці ForceUpdatedClents у за замовчуванням або замінивши значення ключа AllowEncryptionSoracle з 2 до джерела 0. Таким чином, ви знову захистите свій комп’ютер від вразливості, притаманних Urdp -з'єднаннях, зробивши корекцію шифрування CREDSSP.Ми не згадували про інший сценарій помилкового повідомлення "шифрування Oracle Remedion" - коли все в порядку з віддаленим сервером, і клієнтський комп'ютер виявляється несумісним. Він виникне, якщо політика буде активована на віддаленій машині, яка блокує спроби встановити з'єднання з включеними клієнтськими ПК.

У цьому випадку не потрібно видаляти оновлення безпеки на клієнта. Якщо у вас є невдала спроба звернутися до сервера, вам слід перевірити, коли востаннє відбулася встановлення накопичувальних оновлень безпеки для клієнтської машини. Ви можете провести перевірку через використання модуля Psswindowsupdate, а також виконаючи команду в консолі:

GWMI WIN32_QUICKFIXENGINERIing | Сортування встановлено на -desk

Якщо дата досить стара (необов’язкова до березня 2018 року), встановіть останнє сукупне оновлення для вашої версії Windows.

- « Способи вимкнути автоматичне завантаження на Windows

- Що робити, якщо Windows 10 висить завдяки процесу інсталятора модулів »