Відповіді епідемії Wannacry на часті запитання та розвінчання марення користувачів

- 1352

- 60

- Chris Schmeler

Зміст

- Це "диявол" справді жахливий

- Як поширюється Wannacry

- Кому загрожує напад Wannacry та як захистити себе від

- Як працює вірус, що зашифровано

- Що робити, якщо Wannacry вже заражав комп’ютер

- Як прожити це життя далі

І про те, що фрагментарна інформація не дає повного розуміння ситуації, породжує спекуляції та залишити за собою більше запитань, ніж відповідей. Для того, щоб розібратися, що насправді відбувається, кому і що це загрожує, як захистити від інфекції та як розшифрувати файли, пошкоджені Wannacry, присвячена сьогоднішній статті.

Це "диявол" справді жахливий

Я не розумію, яка суєта навколо Шум? Є багато вірусів, нові з’являються постійно. І цей особливий?

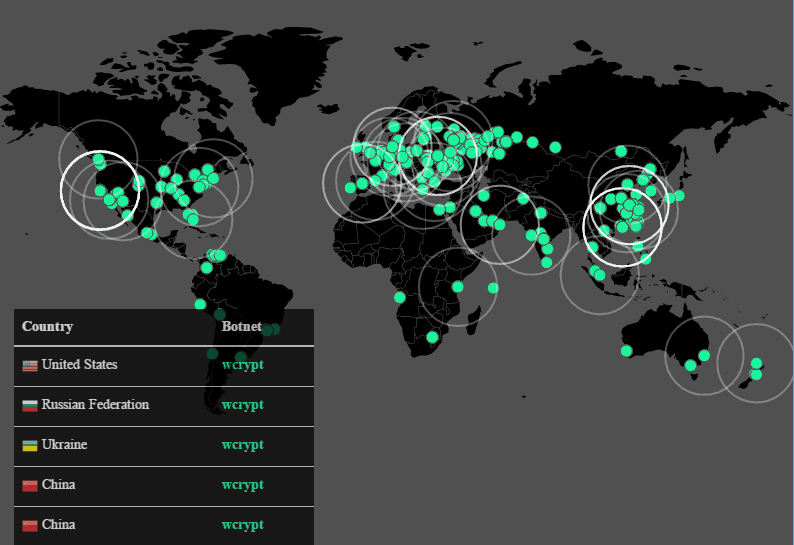

Wannacry (інші імена wanacrypt0r, wana decrypt0r 2.0, Wannacrypt, Wncry, Wcry) - не зовсім звичайний кібер -нуль. Причиною його сумної слави є гігантська заподіяна шкода. За даними Європола, він порушив роботу понад 200 000 комп'ютерів, що працюють у вікнах у 150 країнах світу, та шкоду, яку їх власники зазнали понад 1 000 000 доларів США. І це лише в перші 4 дні розповсюдження. Більшість жертв - в Росії та Україні.

Я знаю, що віруси проникають у ПК через дорослі сайти. Я не відвідую таких ресурсів, тому мені нічого не загрожує.

Вірус? У мене також проблема. Коли віруси починаються на моєму комп’ютері, я запускаю утиліту ***, а через півгодини все в порядку. І якщо це не допомагає, я перевстановлюю вікна.

Вірус вірусу - розбрат. Wannacry - Trojan Monitor, мережевий черв'як, здатний поширюватись через локальні мережі та Інтернет з одного комп'ютера на інший без участі людини.

Більшість шкідливих програм, включаючи шифрування, починають працювати лише після того, як користувач "ковтає приманку", тобто клацає на посилання, відкриває файл тощо. С. Щоб заражатися Wannacry, взагалі нічого не потрібно робити!

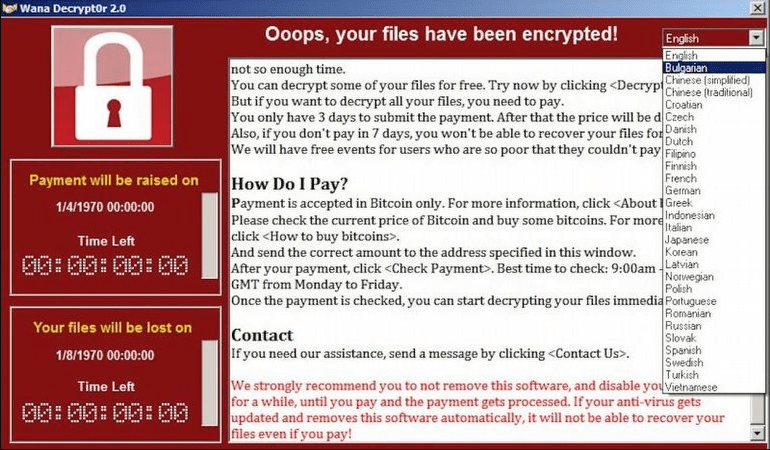

Опинившись на комп’ютері з Windows, зловмисне програмне забезпечення за короткий час шифрує основну частину файлів користувачів, після чого він відображає повідомлення, що вимагає викупу в розмірі 300-600 доларів, який повинен бути переданий у вказаний гаманець протягом 3 днів. У разі затримки він погрожує розшифрувати файли неможливо через 7 днів.

У той же час, шкідливі шукають лазівки для проникнення інших комп’ютерів, і якщо він знайде його, заражає всю локальну мережу. Це означає, що резервні копії файлів, що зберігаються на сусідніх машинах.

Видалення вірусу з комп'ютера не призводить до розшифровки файлів! Перевстановлення операційної системи - теж. Навпаки, коли при інфекції шиферу обидва ці дії можуть позбавити вас можливості відновити файли, навіть якщо є дійсний ключ.

Так так, "диявол" досить жахливий.

Як поширюється Wannacry

Ви всі брешеш. Вірус може проникнути на мій комп’ютер, лише якщо я його завантажу сам. І я пильна.

Багато шкідливих програм здатні заражати компоненти (і мобільні пристрої, до речі) через вразливості - помилки в коді компонентів операційної системи та програм, які відкривають кібер -стимули можливість використовувати віддалену машину для власних цілей. Зокрема, Wannacry поширюється через 0-денну вразливість у протоколі SMB (вразливості нульового дня називаються помилками, які не були виправлені під час їх роботи зловмисними/шпигунами).

Тобто, щоб заразити комп'ютер із чіпсором, достатньо двох умов:

- Підключення до мережі, де є інші заражені автомобілі (Інтернет).

- Присутність у системі вищезазначеної лазівки.

Звідки ця інфекція взялася? Це хитрощі російських хакерів?

Згідно з деякими звітами (я не відповідаю на надійність), розрив у протоколі мережі SMB, який служить для легального віддаленого доступу до файлів та принтерів у Windows, був першим, хто відкрив Агентство національної безпеки США. Замість того, щоб повідомити про неї в Microsoft, щоб вони виправляли помилку там, вони вирішили використовувати її самі та розробити експлуатацію (програма, яка використовує вразливість).

Згодом цей вибух (кодова назва Eternalblue), який протягом певного часу проникнув для проникнення комп’ютерів без відома власників, був викрадений хакерами та склало основу створення вимагання Wannacry. Тобто, завдяки не зовсім юридичним та етичним діям конструкції держави США, вірус -пейнтери дізналися про вразливість.

Авторство шифрування, безумовно, не встановлено.

Я відключив установку оновлень Вікна. Нафіг потрібен, коли все працює без них.

Причиною такого швидкого та великого розповсюдження епідемії є відсутність «патча» на той час - оновлення Windows, який може закрити Lave Leophole. Тому що для його розвитку знадобилося час.

Сьогодні такий патч існує. Користувачі, які оновлюють систему, автоматично отримали її в перші години після випуску. І ті, хто вважає, що оновлення не потрібні, все ще під загрозою зараження.

Кому загрожує напад Wannacry та як захистити себе від

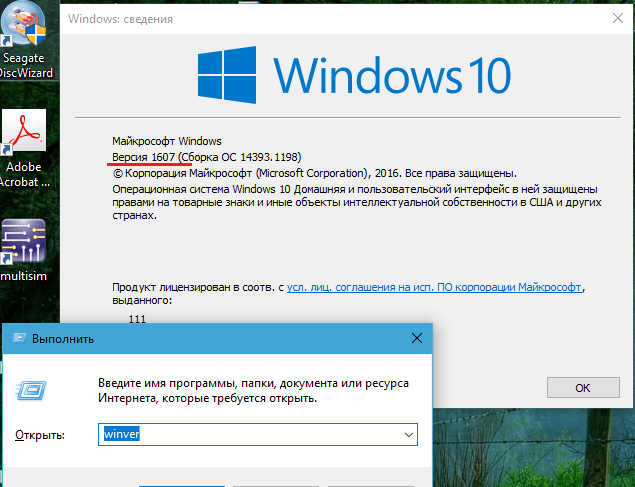

Наскільки мені відомо, більше 90% заражених комп’ютерів Wannacry, працював під контролем Windows 7. У мене є "десяток", а це означає, що мені нічого не загрожує.

Небезпека інфекції Wannacry підлягає всім операційним системам, які використовують мережевий протокол SMB V1. Це:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Заборона в мережі сьогодні ризикує користувачами систем, на яких вона не встановлена Критичне оновлення безпеки MS17-010 (Доступно для безкоштовного завантаження з Technet.Microsoft.Com, до якого показано посилання). Патчі для Windows XP, Windows Server 2003, Windows 8 та інших непідтримуваних OSS можна завантажити З цієї сторінки підтримка.Microsoft.Com. Він також описує методи перевірки наявності економії оновлення.

Якщо ви не знаєте версію ОС на своєму комп’ютері, натисніть комбінацію клавіш Win+R та виконайте Winver.

Для зміцнення захисту, а також якщо зараз неможливо оновити систему, Microsoft надає інструкції щодо тимчасового відключення версії 1 SMB. Вони знаходяться Ось І Ось. Крім того, але не обов'язково ви можете закрити через брандмауер 445 TCP -порт, який обслуговує SMB.

У мене найкращий антивірус у світі ***, я можу зробити з ним що завгодно, і я нічого не боюся.

Розподіл Wannacry може відбуватися не лише вищезазначеного самопрозорого способу, але й звичайними способами -через соціальні мережі, електронну пошту, заражені та фішинг -ресурси тощо. D. І є такі випадки. Якщо ви завантажите та запускаєте зловмисну програму вручну, то ні антивірус, ні патчі, що охоплюють вразливості, вони заощадить від інфекції.

Як працює вірус, що зашифровано

Так, нехай він шифрує те, що хоче. У мене є друг програміста, він все для мене розшифдить. У крайніх випадках ми знайдемо ключовий метод.

Ну, шифрувати пару файлів і що? Це не заважає мені працювати на своєму комп’ютері.

На жаль, це не розшифрувати, оскільки не буде способів зламати шифрування RSA-20148, який використовує хочеться плакати, і не з’явиться в осяжному майбутньому. І він не зашифрувати пару файлів, але майже всі.

Я не дам детального опису роботи злоби, яка зацікавлена, може познайомитися з його аналізом, наприклад, у блозі експертів Microsoft Matt Suiche. Я зазначу лише найзначніші моменти.

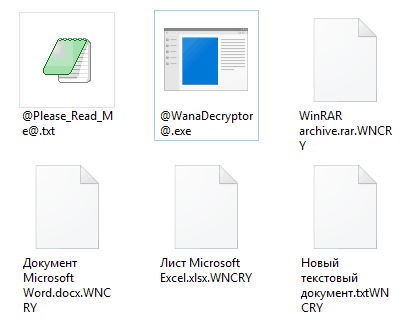

Файли з розширеннями піддаються шифруванню: .доктор, .Док, .XLS, .Xlsx, .Ppt, .Pptx, .Pst, .Вишукуватися, .Месг, .Eml, .VSD, .VSDX, .TXT, .CSV, .RTF, .123, .Хижак, .WK1, .PDF, .DWG, .Onetoc2, .Snt, .Jpeg, .JPG, .Докол, .доктор, .КРАПКА, .мотоцикл, .доти, .XLSM, .XLSB, .Xlw, .Xlt, .Xlm, .Xlc, .Xltx, .Xltm, .PPTM, .Каструль, .PPS, .PPSM, .PPSX, .PPAM, .Potx, .Квот, .EDB, .HWP, .602, .Sxi, .Стихій, .Sldx, .SLDM, .SLDM, .VDI, .VMDK, .VMX, .GPG, .Аес, .Дуга, .Павутина, .BZ2, .TBK, .Бак, .Дьогте, .TGZ, .GZ, .7Z, .Рак, .Блискавка, .Резервна коп, .ISO, .VCD, .BMP, .PNG, .Gif, .Сирий, .CGM, .Тиф, .Тифф, .Нефул, .PSD, .Ai, .SVG, .DJVU, .M4u, .M3U, .Середина, .WMA, .FLV, .3G2, .MKV, .3GP, .MP4, .рухатися, .Аві, .ASF, .Mpeg, .vob, .Мпг, .WMV, .Флота, .SWF, .Хвилі, .mp3, .Штук, .Клас, .баночка, .Ява, .РБ, .Asp, .PHP, .JSP, .Бунгат, .Ш, .DCH, .Занурювати, .Штук, .VB, .VBS, .PS1, .Кажан, .CMD, .JS, .ASM, .h, .ПАС, .CPP, .С, .CS, .Сумо, .SLN, .LDF, .MDF, .IBD, .Myi, .Мід, .FRM, .ODB, .DBF, .ДБ, .MDB, .ACCDB, .SQL, .Sqletedb, .Sqlite3, .ASC, .Ley6, .Покривати, .Ммл, .SXM, .OTG, .Огороджень, .ЮП, .Std, .SXD, .OTP, .ODP, .WB2, .Сльоза, .Різання, .STC, .SXC, .OTS, .Оди, .3DM, .Максимум, .3DS, .ут, .Клацання, .SXW, .Отт, .ODT, .Пем, .P12, .CSR, .КРТ, .Ключ, .PFX, .Дер.

Як бачите, ось документи, фотографії, відео-аудіо, та архіви, та пошта, та файли, створені в різних програмах ... Злоред намагається досягти кожного каталогу системи.

Зашифровані об'єкти отримують подвійне розширення З WNCRY, Наприклад, "Документ1.доктор.Wncry ".

Після шифрування вірус копіює виконуваний файл у кожну папку @Wanadecryptor@.Витягувати - нібито для дешифрування після викупу, а також текстовий документ @Будь ласка[email protected] З повідомленням користувача.

Далі він намагається винищити тіньові копії та точки відновлення Windows. Якщо UAC працює в системі, користувач повинен підтвердити цю операцію. Якщо ви відхилите запит, буде шанс відновити дані з копії.

Wannacry передає клавіші шифрування до командних центрів, розташованих у мережі Tor, а потім видаляє їх з комп'ютера. Для пошуку інших вразливих машин він сканує локальну мережу та довільні діапазони IP в Інтернеті і виявив, проникає в все, що може дістатися.

Сьогодні аналітики знають кілька модифікацій Wannacry з різними механізмами розподілу, а найближчим часом необхідно очікувати нових.

Що робити, якщо Wannacry вже заражав комп’ютер

Я бачу, як файли змінюють розширення. Що відбувається? Як це зупинити?

Шифрування -це неічасний процес, хоча і не надто довго. Якщо вам вдалося помітити це до того, як на екрані з’явиться повідомлення про вимагання, ви можете зберегти частину файлів, негайно вимкнувши потужність комп'ютера. Не завершення системи, а витягування вилки з розетки!

Під час завантаження вікон у звичайному. Наступний запуск комп'ютера повинен відбуватися або в безпечному режимі, в якому віруси не активні, або від іншого носія завантаження.

Далі, ваше завдання на всякий випадок копіювання вижилих файлів на знімний диск або флеш -накопичувач. Після цього ви можете перейти до знищення ублюдки.

Мої файли зашифровані! Вірус вимагає викупу для них! Що робити, як розшифрувати?

Розшифровка файлів після того, як Wannacry можливе лише за умови, що є секретний ключ, який зловмисники обіцяють надати, як тільки жертва передає їм кількість викупу. Однак такі обіцянки майже ніколи не виконуються: чому розповсюджувачі зловмисних, якщо вони вже отримали, що вони хочуть?

У деяких випадках ви можете вирішити проблему без викупу. На сьогоднішній день було розроблено 2 декодери Wannacry: Шум (автор Адрієн Гвінет) та Ванаківі (Автор Бенджамін Делпі). Перший працює лише в Windows XP, а другий, створений на основі першого, знаходиться в Windows XP, Vista та 7 X86, а також у Північних системах 2003, 2008 та 2008R2 X86.

Алгоритм творів обох декодерів заснований на пошуку таємних клавіш у пам'яті процесу шифрування. Це означає, що лише ті, хто не встиг перезапустити комп'ютер, мають шанс розшифрувати. І якщо не надто багато часу пройшло після шифрування (пам'ять не була перезаписана іншим процесом).

Отже, якщо ви є користувачем Windows XP-7 X86, перше, що ви повинні зробити після з’явлення повідомлення про викуп,-це вимкнути комп'ютер з локальної мережі та Інтернету та запустити декодер Wanakiwi, завантажений на інший пристрій. Не виконуйте жодних інших дій на комп’ютері, перш ніж витягувати ключ!

Ви можете ознайомитись із описом роботи декодера Ванаківі в іншому блозі Matt Suiche.

Після розшифровки файлів запустіть антивірус, щоб видалити зло і встановити патч, який закриває шляхи його розподілу.

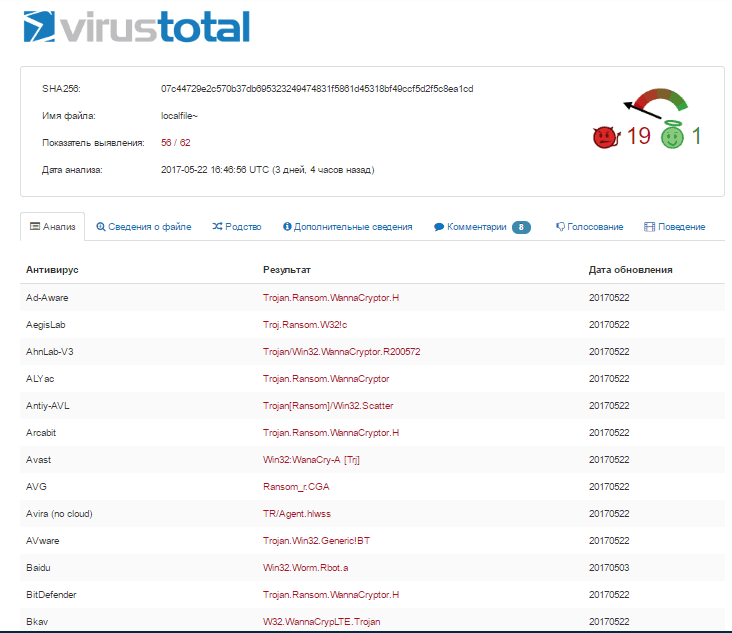

Сьогодні Wannacry визнає майже всі антивірусні програми, за винятком тих, хто не оновлюється, тому майже будь -яке.

Як прожити це життя далі

Епідемія троянського відновлення з самохідними властивостями знайшла світ зненацька. Для всіх видів служб безпеки це виявилося настільки ж несподіваним, як і настання зими 1 грудня для комунальних послуг. Причина - необережність і, можливо,. Наслідки - непоправні втрати даних та втрати. І для творців зловмисного - стимул продовжувати в одному дусі.За словами аналітиків, Wanacry принесла розповсюджувачам дуже хороші дивіденди, а це означає, що такі напади будуть повторені. А ті, хто зараз перевозився, не обов'язково несуть. Звичайно, якщо ви не турбуєтесь про це заздалегідь.

Отже, так що вам ніколи не доведеться плакати за зашифровані файли:

- Не відмовляйтеся встановлювати оновлення операційної системи та додатків. Це захистить вас від 99% загроз, що поширюються через неперевершені вразливості.

- Продовжуйте контроль за рахунками - UAC.

- Створіть резервні копії важливих файлів та зберігайте їх на іншому фізичному середовищі або бажано на декількох. Оптимально використовувати розподілені бази даних зберігання даних у корпоративних мережах, домашні користувачі можуть приймати безкоштовні хмарні сервіси, такі як Yandex Disk, Google Disk, OneDrive, Megasynk тощо. D. Не зберігайте ці програми запущені, коли ви їх не використовуєте.

- Виберіть надійні операційні системи. Windows XP - це не.

- Встановіть складний антивірус класу безпеки Інтернету та додатковий захист від вимагань, наприклад, безпеки Касперського кінцевої точки. Або аналоги інших розробників.

- Збільшити грамотність у протидії троянським перемикачам. Наприклад, антивірусний постачальник DR.Веб готував навчальні курси для користувачів та адміністраторів різних систем. Дуже корисна і, що важливо, надійна інформація міститься в блогах інших розробників A/V.

І найголовніше: навіть якщо ви постраждали, не передавайте гроші зловмисникам на декодування. Ймовірність того, що вас обмануть, становить 99%. Крім того, якщо ніхто не платить, бізнес з вимагання стане безглуздим. В іншому випадку розповсюдження такої інфекції зросте лише.

- « Блокування VK в Україні Як відновити доступ та захистити своє право на інформацію

- Більш висока швидкість, більше місця Як замінити жорсткий диск на ноутбуці »