DDOS нападає на вас, що є, що небезпечно, як боротися

- 3106

- 480

- Steve Marvin I

"Хакери - це серйозні люди і полюють великим чином, і" маленька риба ", наприклад, сайт про розмноження хом'яків або скромний інтернет -магазин китайського Shmot, нецікавий. DDOS -атаки? Ні не чув. Так, і що хвилюватися, адже мій сайт дуже малаааленікі ", - деякі власники невеликих Інтернет -проектів стверджують щось подібне.

Ну, сон, жителі Багдаду. Все спокійно, якщо ви не враховуєте, що будь -який мережевий ресурс знаходиться під загрозою нападу хакера - не лише сайтом або веб -додатком, але й ... звичайним домашнім комп'ютером, смартфоном, телебаченням з доступом до Інтернету, тощо. D. Отже, що таке DDOS -атака і як це може завдати вам особисто.

Зміст

- За концепціями

- Хто, хто і чому

- Типи та тривалість DDOS -атак

- Як визначити, що на ваш сервер чи сайт нападали

- Як запобігти і зупинити атаку, якщо вона вже розпочалася

За концепціями

Концепція DDOS або DНеупереджено DМилий Оf СЕрвіс означає "розподілену відмову у підтримці" - напад на мережевий ресурс, щоб привести його до стану, коли він не може обробити вхідні запити. І не якось, але заповнивши його величезною кількістю таких запитів.

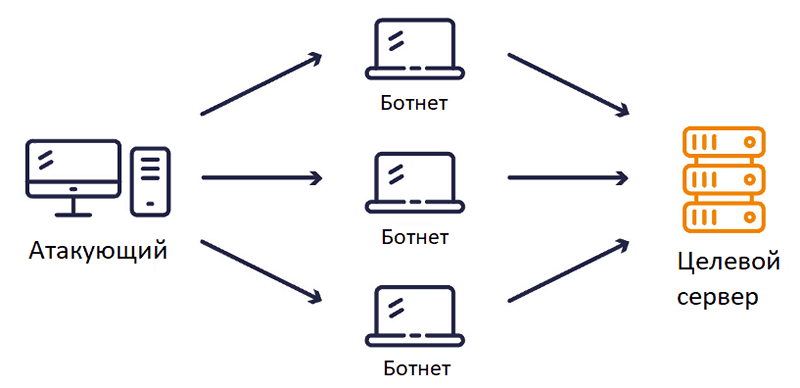

Звичайно, для скидання будь -якого сервера запитів з одного комп'ютера, очевидно, недостатньо. Тому хакери використовують зомбі -мережі (ботнети), що складаються з мережевих пристроїв (ПК, смартфони, планшетів, смарт -телевізора, розумних побутових приладів), заражені програмою Trojan, яка забезпечує зловмисника з функціями дистанційного контролю.

Троян може не видавати свою присутність у зараженій машині, поки він не отримає команду від хакера. А потім ddos-atak починає багато пристроїв одночасно звертатися до сервера жертв і тим самим відключити його.

Розподілена відмова від технічного обслуговування (DDOS ATAK) здійснюється через комп'ютерні пристрої, розміщення яких виходить за межі однієї локальної мережі. Він відрізняється від DOS -атак (відмова від обслуговування), де бере участь лише один комп'ютер або одна локальна мережа.

Великі зомбі мають мільйони заражених пристроїв. Власники останнього часто не підозрюють, що їхня техніка живе таємним життям і завдає шкоди комусь. І навіть навчившись, хтось думає про це так: "Як тільки це мене не турбує, нехай хлопці його використовують". Однак це дуже небезпечна необережність, оскільки ddos-trojan часто також має інші "корисні" (не для вас, звичайно) функції: віддалений доступ до системи зараженого пристрою, збір конфіденційних даних (входи, паролі, банківські проблеми) , бюлетень спаму від власника електронних ящиків, видобуток криптовалют та Т. D.

Але навіть якщо у вас є "чистий" троян, здатний лише атакувати, від нього також буде багато шкоди. Зрештою, він використовує апаратні ресурси вашого обладнання та засмічує мережевий канал, що зменшує продуктивність та швидкість підключення до Інтернету на кілька разів.

Хто, хто і чому

DDOS -ATAK - це вплив, спрямований на певний мережевий ресурс, який переслідує цілком певні цілі - паралізувати роботу, заподіювати матеріальну шкоду, дискредитувати власника в очах клієнтів та партнерів. Часто такі напади є частиною складного ланцюга кіберзлочинності, кінцевою метою якого є злом сервера з подальшою крадіжкою або руйнуванням даних.

Потужні та довгі - Високі атаки DDOS - задоволення не дешево. Вони трапляються нечасто, але з шумом та освітленням у пресі, і їх здійснюють добре обладнані кіберзлочинці та професії та хакерські громади. Цілі таких атак, як правило, є великими заможними компаніями, і ініціатори є або конкурентами, і ворогами останнього, або самими зловмисниками заради ексцентризації на припинення впливу. Часто цей інструмент використовується як інструмент політичних дій, наприклад, для привернення уваги або тиску на впливових осіб.

Напади DDOS середньої та низької потужності -це набагато частіше явище. Будь -який ресурс, доступний з Інтернету - сайт, корпоративний сервер і навіть чийсь персональний комп'ютер може стати їх жертвою. Учасники конкурентів та вимагаючих також стають клієнтами та виконавцями таких акцій, але можуть бути просто цікаві експериментатори серед нудьгуючих школярів.

Однак проблеми з витяжками "хакерів -матері" не менше, ніж від плюсів: якщо їм вдасться досягти мети, жертва неминуче зазнає втрат і витрачає енергію на усунення наслідків. Але найнебезпечніше - це те, що їх більш просунуті "колеги" можуть скористатися роботою заборгованості і спробувати, наприклад, проникнути в атакований ресурс.

"Заміна" Невеликий сайт або сервер середнього підприємства коштує цілком доступних грошей. Зловмиснику навіть не потрібно мати власний ботнет - послуги проведення DDOS -атак сьогодні пропонуються майже на законних підставах. І не десь у Darknet, а в Інтернеті відкритого світу за підпискою на абонента. Ну, особливо допитливі розуми можуть просто завантажити програму з інструкціями і робити все "як слід" своїми руками. На їх радість, програмне забезпечення для DDOS також можна знайти у загальнодоступному доступі.

Професійні масштабні напади проводяться з командних центрів, розташованих у різних країнах світу. Центри часто жодним чином не пов'язані з географією зомбі -мереж, які контролюються, а також з місця розташування самих кіберзлочинців. І це створює певні труднощі в нейтралізації такої діяльності.

Навпаки, відповідальність за "аматорські" напади частіше лежить на тих, хто мав або раніше мав пряме відношення до жертви. Вони, як правило, не мають ресурсів, які можуть забезпечити їм належний рівень захисту, і легко натрапити. Тож якщо ваш бізнес намагається завдати шкоди DDOS, не забудьте зв’язатися з правоохоронними органами.

Типи та тривалість DDOS -атак

Існує досить багато методів проведення DDOS, тому більшість атак не можна віднести до одного конкретного варіанту. Зазвичай вони мають складний, комбінований персонаж. Але частіше виявляються такі типи атак:

- Об'ємний (об'ємний) - пов'язаний з переповненням та виснаженням мережевої пропускної здатності.

- Рівень застосування - пов'язані з виснаженням ресурсів серверів або певною програмою сервера, який створюється інтенсивним обчислювальним навантаженням або неповними запитами.

- Рівні протоколу - пов'язана з експлуатацією вразливості мережевих протоколів і спрямована на виснаження обчислювальних можливостей мережі та проміжних вузлів (брандмауерів).

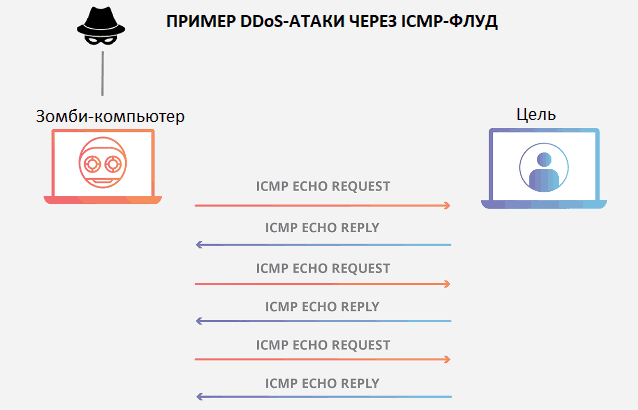

Доходи від об'ємного типу здійснюються, відправляючи величезну кількість пакетів UDP або ICMP (UDP та ICMP-Flood) на випадкові порти сервера. Після отримання тієї чи іншої системи атакована система повертає відповіді відправникам, що лише покращує засмічення мережевого каналу.

Атаки рівня додатку (найпоширеніший) надсилаються на серверні програми надмірної кількості пакетів HTTP/ HTTPS/ SNMP, які повинні бути оброблені, або неповні запити HTTP (HTTP FLOOD), щоб сервер стояв у очікуванні їхніх відсутні частини.

Напади рівня протоколу здійснюються шляхом "бомбардування" серверів-victims неповними синхронізованими (син-фуд) прохання створити велику кількість напівпрофільних (непідтверджених) з'єднань TCP і тим самим блокувати можливість обробки законних з'єднання. Ще одна різноманітність нападів такого типу-надсилати фрагментовані або надмірно великі пакети ICMP, щоб взяти ресурси серверів, щоб привести їх у стандартну форму.

У Дідос Атакі також використовуються інші види повеней, наприклад, Mac Floed, яка призначена для відключення мережевих вимикачів, DNS Floed, що використовується для нейтралізації серверів DNS тощо.D.

Яким би не був метод нападу, завжди заснований на одному - виснаження ресурсів нападу є вузлом.

Тривалість впливу на жертву обмежується лише можливостями та бажанням нападника. Більше половини атак DDOS тривають менше ніж на день. Приблизно третина - менше години. Решта триває від двох днів до декількох тижнів, а найменша частина - більше одного місяця.

Як визначити, що на ваш сервер чи сайт нападали

З початку впливу до моменту, коли атакований ресурс перестає реагувати на запити, найчастіше (але не завжди) проходить кілька годин. Якщо у вас є час вжити захисних заходів, можна уникнути серйозних наслідків. Але для цього вам потрібно знати, які неявні ознаки нападу.

Отже, те, що проявляє Дідос Атак:

- Вхідний, а іноді і вихідний мережевий трафік атакуючого вузла значно збільшується і має тенденцію до подальшого зростання. Обсяг трафіку до певних портів помітно зростає.

- Зростаюче навантаження на процесор і оперативна пам’ять збільшується.

- При роботі серверних додатків виникають різні помилки - від "від'їзду" окремих функцій до повної неможливості запуску.

- Основна частина клієнтів звертається до одних і тих же функцій програми або сайту, наприклад, відкриває певну сторінку.

- Сторінки повільно завантажуються на сайт атаки, окремі функції не виконуються, виникають помилки. Іноді, маючи ознаки нападу, сайт блокує хостинг -провайдера, щоб захистити від впливу невинних сусідів.

- У журналах атакуючого сервера та мережевих пристроїв велика кількість клієнтів, які вимагають географічно вилучених один від одного (зомбі мережі заражених комп'ютерів).

- Клієнти, які не мають цих знаків, масово звертаються до сайту, який традиційно має аудиторію, об'єднану мовою чи місцезнаходженням (міський портал). Наприклад, з інших міст та країн.

Ці симптоми, крім останніх двох, виявляються не лише в атаках хакерів, але і з іншими проблемами мережевих ресурсів. Єдиний знак - це причина посилити увагу. Але якщо є два і більше, настав час вжити захисних заходів.

Як запобігти і зупинити атаку, якщо вона вже розпочалася

Багато власників сайтів переконані, що одна атака, якщо вона вже використовується, простіше і дешевше чекати, адже найчастіше вони короткі терміни. Зазвичай це так, але якщо йому вдалося потрапити під вплив високого рівня, який триває кілька днів, боротьба непроста і дорога:

- Якщо сайт розміщений на віртуальному сервері, передайте його на виділений. Можливо, напад на вас не спрямований, а на одному з сусідніх сайтів.

- Підключіть послуги в арсеналі, з яких є спеціальні комплекси апаратного захисту від DDOS, оскільки в таких випадках неефективні лише методи програмного забезпечення є неефективними.

Ефекти середньої та низької потужності (повені) можна спробувати по-своєму, відстежуючи та блокуючи джерела запитів. Однак це не займе набагато менше часу, ніж напад триває.

Набагато правильніше приділяти трохи уваги налаштуванню мережевих ресурсів, перш ніж ви нападете.

Ось приблизний перелік того, що слід зробити спочатку:

- Встановіть на захист сайту від ботів, де це можливо.

- Проаналізуйте журнали, визначте ненадійні адреси та домени та назавжди блокуйте доступ до вашого ресурсу.

- Забороняйте запити ICMP обробку. Якщо заборона неможлива - ліміт.

- Використовуйте фільтри та мережеві аналізатори трафіку до того, як він входить на сервер.

- Відмовтеся використовувати потенційно вразливе програмне забезпечення на сервері та те, що встановлено, підтримуйте в поточному стані. Підключіть засоби моніторингу стану системи та програм.

- Встановіть квоти для використання апаратних ресурсів.

- Збільшити пропускну здатність мережі та виділити окремий канал для адміністративного доступу.

- Збільшити ліміт на максимальну кількість HTTP -сполук.

- Зменшіть максимум одночасних наполовину -відкритих з'єднань TCP з одним клієнтом та час для їх утримання.

- Виділення послуг, призначених для адміністрації із зовнішнього доступу.

- Використовуйте готові рішення щодо захисту DDOS, які мають ваш хостинг та сторонні комерційні компанії.

І, якщо можливо, розподіліть найважливіші веб -ресурси відповідно до різних серверів, які не пов'язані між собою. Так що у випадку нападу на одного, інші залишаються доступними.

Можливо, ці заходи не забезпечать вам сто відсотків захисту від загроз, але, безумовно, зменшать їх ймовірність десять разів.

Удачі та безпеки!

- « Як використовувати інструменти Flash на Android

- Як зробити фотографію на повний екран під час дзвінка »