Без можливості зберегти, що таке вірус змін і як з ним боротися

- 3588

- 1039

- Chris Schmeler

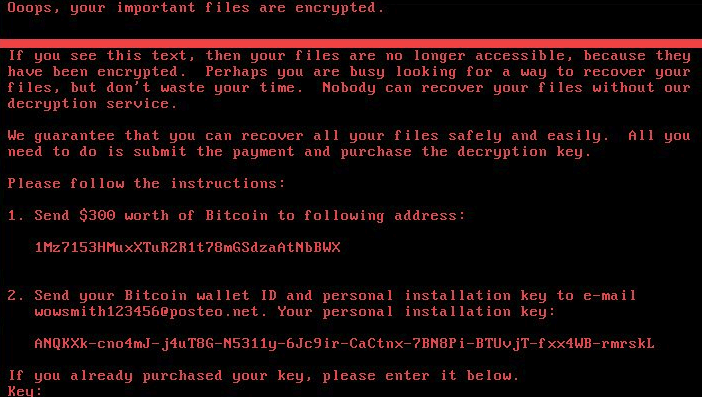

"Вибачте, але ... ваші файли зашифровані. Щоб отримати ключ до розшифровки, терміново передайте піхоту суми грошей у гаманець ... в іншому випадку ваші дані будуть зруйновані безповоротно. У вас 3 години, час пішов ". І це не жарт. Вірус Шифер - загроза більше, ніж реальна.

Сьогодні ми поговоримо про те, що програми зловмисної церемонії, які поширилися в останні роки, - що робити у випадку зараження, як вилікувати комп’ютер і чи це можливо взагалі, а також як захистити себе від них.

Зміст

- Ми все шифруємо!

- Способи розподілу вірусів зсуву

- Як поводиться шифрптератор на зараженому комп’ютері

- Як вилікувати комп'ютер із шифрування

- Правильна процедура початку шифрування

- Що робити, якщо файли вже зашифровані

- Якщо файли не розшифрують

- Як захистити від шкідливих зловмисних

Ми все шифруємо!

Вірус Schifer (кодер, крипттор)-це особлива різноманітність перевізників зловмисного програмного забезпечення, діяльність яких-зашифровувати файли користувачів та подальші вимоги для викупу інструменту декодування. Суми викупу починаються десь від 200 доларів і досягають десятків і сотень тисяч зелених шматочків паперу.

Кілька років тому лише комп’ютери на основі Windows піддавались атакам цього класу. Сьогодні їхній діапазон розширився до, здавалося б, добре захищених Linux, Mac та Android. Крім того, різноманітність видів кодерів постійно зростає - нові продукти з’являються один за одним, які мають щось здивувати світ. Отже, гучна пандемія Wannacry виникла завдяки "переправі" класичного троян-сипера та мережевого хробака (шкідлива програма, яка розповсюджується через мережі без активної участі користувачів).

Після того. А оскільки "бізнес -бізнес" приносить хороший дохід власникам, ви можете бути впевнені, що вони не останні.

Все більше шифрування, особливо тих, хто бачив світло за останні 3-5 років, використовують стійкі криптографічні алгоритми, які не можуть зламати ні примусового виконання ключів, ні інших існуючих засобів. Єдиний спосіб відновити дані - використовувати оригінальний ключ, який зловмисники пропонують придбати. Однак навіть передача необхідної суми не гарантує отримання ключа. Злочинці не поспішають розкривати свої таємниці та втрачати потенційний прибуток. І в чому сенс виконати їх обіцянки, якщо вони вже мають гроші?

Способи розподілу вірусів зсуву

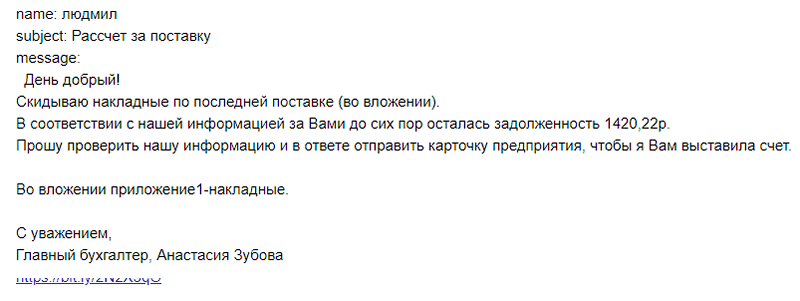

Основним шляхом несправності приватних користувачів та організацій є електронна пошта, точніше, файли та посилання, додані до листів.

Приклад такого листа, призначеного для "корпоративних клієнтів":

Клацніть на посилання або запустіть троянський файл, спонукає до вмісту листа. Зловмисники часто використовують такі історії:

- "Терміново повернути кредит на позику".

- "Заява про позов була подана до суду".

- "Платіть штраф/внесок/податок".

- "Демокулярна оплата комунальних послуг".

- "О, це ти на фотографії?Що

- "Лена попросила терміново передати його вам" і t. D.

Погодьтеся, лише знаючий користувач відреагуватиме на такий лист із уважністю. Більшість, без вагань, відкриє інвестиції та запустить шкідливу програму своїми руками. До речі, незважаючи на крики антивірусу.

Також для поширення шифрування активно використовується:

- Соціальні мережі (інформаційний бюлетень із рахунків знайомих та незнайомих людей).

- Шкідливі та заражені веб -ресурси.

- Банерна реклама.

- Відправлення через посланців з хакерських рахунків.

- Детектори та розповсюджувачі Keigenes та тріщин.

- Сайти для дорослих.

- Додаток та магазини вмісту.

Провідники вірусів шифраторів часто є іншими шкідливими програмами, зокрема, рекламними демонстрантами та троянськими бакдорами. Останнє, використовуючи вразливості в системі та програмному забезпеченні, допомагає злочинці отримати віддалений доступ до зараженого пристрою. Запуск коду в таких випадках не завжди збігається з потенційно небезпечними діями користувача. У той час як Backdor залишається в системі, зловмисник може в будь -який час проникнути на пристрій і почати шифрування.

Заражати комп’ютери організацій (зрештою, вони можуть вичавити більше, ніж домашні користувачі) розробляються особливо вдосконаленими методами. Наприклад, троянський троян проникнув у пристрої через модуль оновлення податкового рахунку Medoc.

Зміни з функціями мережевих червів, як уже згадувалося, розподіляються через мережі, включаючи Інтернет, через вразливості протоколів. І ви можете заразитися з ними, нічого не роблячи. Найнебезпечніші споживачі рідкісної ОС ОС є найнебезпечнішими, оскільки оновлення закриті добре відомими лазівками.

Деякі злі, такі як Wannacry, експлуатують вразливості 0-денного (нульового дня), тобто ті, яких розробники систем ще не знають. На жаль, неможливо повністю протистояти зараженню таким чином, проте ймовірність того, що саме ви входите до жертв, які навіть не досягають 1%. Чому? Так, тому що шкідливе програмне забезпечення не може одразу заражати всі вразливі машини. І хоча він окреслює нові жертви, розробникам систем вдається випустити економію оновлення.

Як поводиться шифрптератор на зараженому комп’ютері

Процес шифрування, як правило, починається непоміченим, і коли його ознаки стають очевидними, щоб запізнити дані: до того часу шкідливість зашифрувала все, що він досяг. Іноді користувач може помітити, як змінилося розширення у деяких файлах відкритих папки.

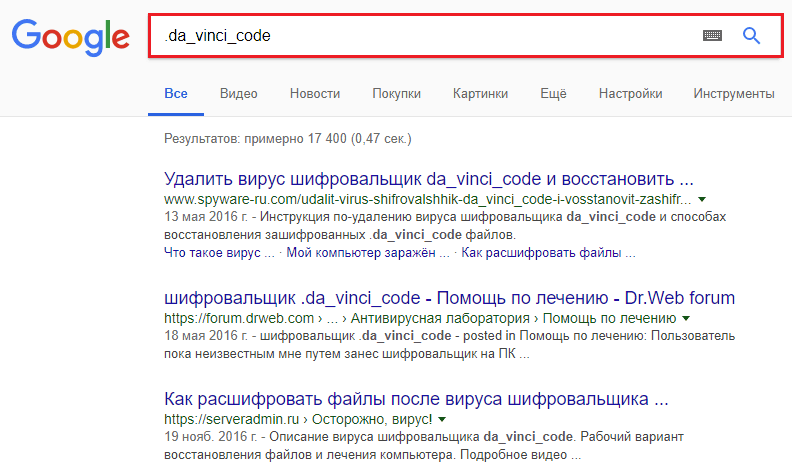

Безперечний вигляд файлів нового, а іноді і другого розширення, після чого вони перестають відкриватися, абсолютно вказує на наслідки атака шифрування. До речі, для розширення, яке отримують пошкоджені предмети, зазвичай можна визначити зло.

Приклад того, що може бути розширенням зашифрованих файлів:. Xtbl, .Кракенський, .Цезар, .da_vinci_code, .Codercsu@gmail_com, .Crypted000007, .no_more_ransom, .Декодер globeimposter v2, .україн, .rn і t. D.

Варіантів є багато, і нові з’являться завтра, тому немає великого сенсу перелічити все. Щоб визначити тип інфекції, достатньо подати кілька розширень до системи пошуку.

Інші симптоми, які опосередковано вказують на початок шифрування:

- Зовнішній вигляд на екрані на частці секунди від Windows командного рядка. Найчастіше це нормальне явище при встановленні оновлень системи та програм, але краще не залишати його без уваги.

- Запити UAC на запуск програми, яку ви не збиралися відкривати.

- Раптова перезавантаження комп'ютера з подальшим наслідуванням системи системи перевірки диска (можливі інші варіанти). Під час "перевірки" відбувається процес шифрування.

Після успішного кінця шкідливої операції на екрані з’являється повідомлення про вимогу покупки та різні загрози.

Витрати зашифровувати значну частину файлів користувачів: фотографії, музика, відео, текстові документи, архіви, пошту, база даних, розширення файлів тощо. D. Але в той же час вони не торкаються об'єктів операційної системи, оскільки зловмисникам не потрібно зупиняти заражений комп'ютер працювати. Деякі віруси замінюють записи завантажувальних дисків та секцій.

Після шифрування від системи, як правило, всі тіньові копії та точки відновлення видаляються.

Як вилікувати комп'ютер із шифрування

Видалити шкідливу програму із зараженої системи просте - майже всі антивіруси можуть легко впоратися з більшістю з них. Але! Наївно вірити, що позбавлення від винуватця призведе до вирішення проблеми: видалити вірус чи ні, але файли все ще залишатимуться зашифрованими. Крім того, в деяких випадках це ускладнить їх подальше розшифровку, якщо це можливо.

Правильна процедура початку шифрування

- Як тільки ви помітили ознаки шифрування, Негайно вимкніть потужність комп'ютера, натиснувши та тримаючи кнопку Потужність на 3-4 секунди. Це заощадить принаймні частину файлів.

- Створіть завантажувальний диск або флеш -накопичувач за допомогою антивірусної програми на іншому комп’ютері. Наприклад, Касперський рятувальний диск 18, Drweb livedisk, ESET NOD32 LIVECD і т. D.

- Завантажте заражений автомобіль з цього диска та скануйте систему. Видаліть знайдені віруси зі збереженням (якщо вони потрібні для декодування). Тільки після цього Ви можете завантажити комп'ютер з жорсткого диска.

- Спробуйте відновити зашифровані файли з тіньових копії з системними засобами або за допомогою третього партії додатків для відновлення даних.

Що робити, якщо файли вже зашифровані

- Не втрачай надію. На сайтах розробників антивірусних продуктів розміщуються безкоштовні утиліти для різних типів зловмисного програмного забезпечення. Зокрема, тут збираються комунальні послуги Аваст І Касперські лабораторії.

- Визначивши тип кодера, завантажте правильну утиліту, Обов’язково це зробіть копії пошкоджені файли і спробуйте їх розшифрувати. При успіху розшифрувати решту.

Якщо файли не розшифрують

Якщо ніякої корисності не допомогло, ймовірно, ви страждали від вірусу, якого ще не існує.

Що можна зробити в цьому випадку:

- Якщо ви використовуєте платний антивірусний продукт, зверніться до служби підтримки. Надішліть до лабораторії кілька примірників пошкоджених файлів і чекайте відповіді. Якщо є технічна можливість, вони допоможуть вам.

До речі, доктор.Павутина - Одна з небагатьох їх лабораторій, яка допомагає не тільки для його користувачів, але й для всіх жертв. Ви можете надіслати запит на декодування файлу на цій сторінці.

- Якщо виявилося, що файли зіпсовані безнадійно, але вони мають велику цінність для вас, вони залишаються надією і чекають, що заощаджуючий продукт буде знайдено колись. Найкраще, що ви можете зробити, - це залишити систему та файли в умовах, тобто повністю відключитися і не використовувати жорсткий диск. Видалення файлів несправності, перевстановлення операційної системи, і навіть її оновлення може позбавити вас І цей шанс, Оскільки при створенні клавіш шифрування та відшарування часто використовуються унікальні ідентифікатори системи та копії вірусу.

Оплата викупу - це не варіант, оскільки ймовірність того, що ви отримаєте ключ, прагне до нуля. Так, і немає необхідності фінансувати злочинну справу.

Як захистити від шкідливих зловмисних

Я не хотів би повторювати поради, які кожен з читачів чув сотні разів. Так, встановіть хороший антивірус, а не натискати на підозрілі посилання та блабелла - це важливо. Однак, як показало життя, магічний планшет, який дасть вам 100% гарантію безпеки, сьогодні не існує.

Єдиний ефективний метод захисту від такого вимагання - Резервне копіювання резервного копіювання Для інших фізичних медіа, включаючи хмарні послуги. Резервне копіювання, резервне копіювання, резервне копіювання ..

- « Як налаштувати електронну пошту на телефоні для Android та iOS

- Windows з нуля Як відновити налаштування заводської системи на ноутбуці »